Ayer fue una de esas jornadas que se recordarán por mucho tiempo, igual que lo fue el ataque de la botnet Mirai el pasado 14 de octubre de 2016 (casualmente también un viernes). Desde que recibí los primeros avisos poco antes de las 12 del mediodía y que alertaban de que algo extraño estaba pasando en Telefónica supe que este inicio del fin de semana iba a ser de todo menos tranquilo.

LA AMENAZA SE CONFIRMA

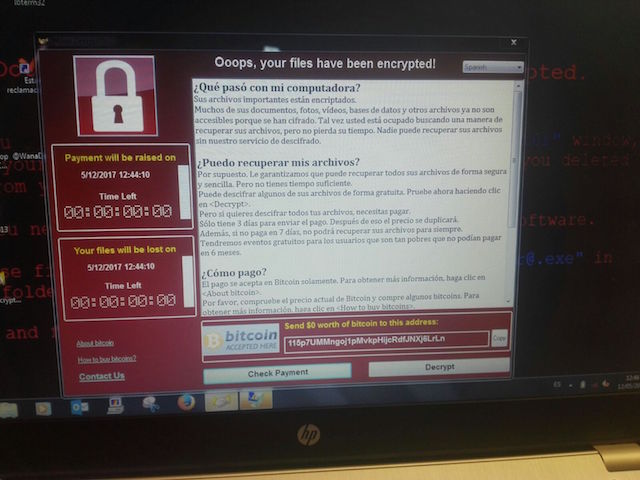

Esta primera alerta no tardó en ser confirmada y pronto comenzaron a aparecer las primeras fotografías hechas a ordenadores que pertenecían a la red interna de esta importante teleoperadora. Incluso llegó a distribuirse un audio en el que se podía escuchar por megafonía de la empresa las órdenes de apagar todos los equipos.

Rápidamente nos pusimos a investigar mientras varios medios de comunicación se hacían eco de esta noticia e incluso apuntaban a que el ataque lo estaban sufriendo también otras grandes empresas españolas entre las que se encontraban bancos y empresas del sector energético. Sin embargo, muchas de estas alertas fueron una falsa alarma provocada, bien por la falta de información existente en esos momentos o bien por oscuros intereses.

Lo que ya sabíamos en esos primeros momentos era que se trataba de un ransomware (y no Ramón Ware como se dijo en algún medio) ya que los sistemas infectados tardaban poco en mostrar tanto el fondo de pantalla donde se alertaba de lo sucedido como la herramienta preparada por los delincuentes para que la víctima pagase el rescate y procediera al descifrado de los archivos afectados.

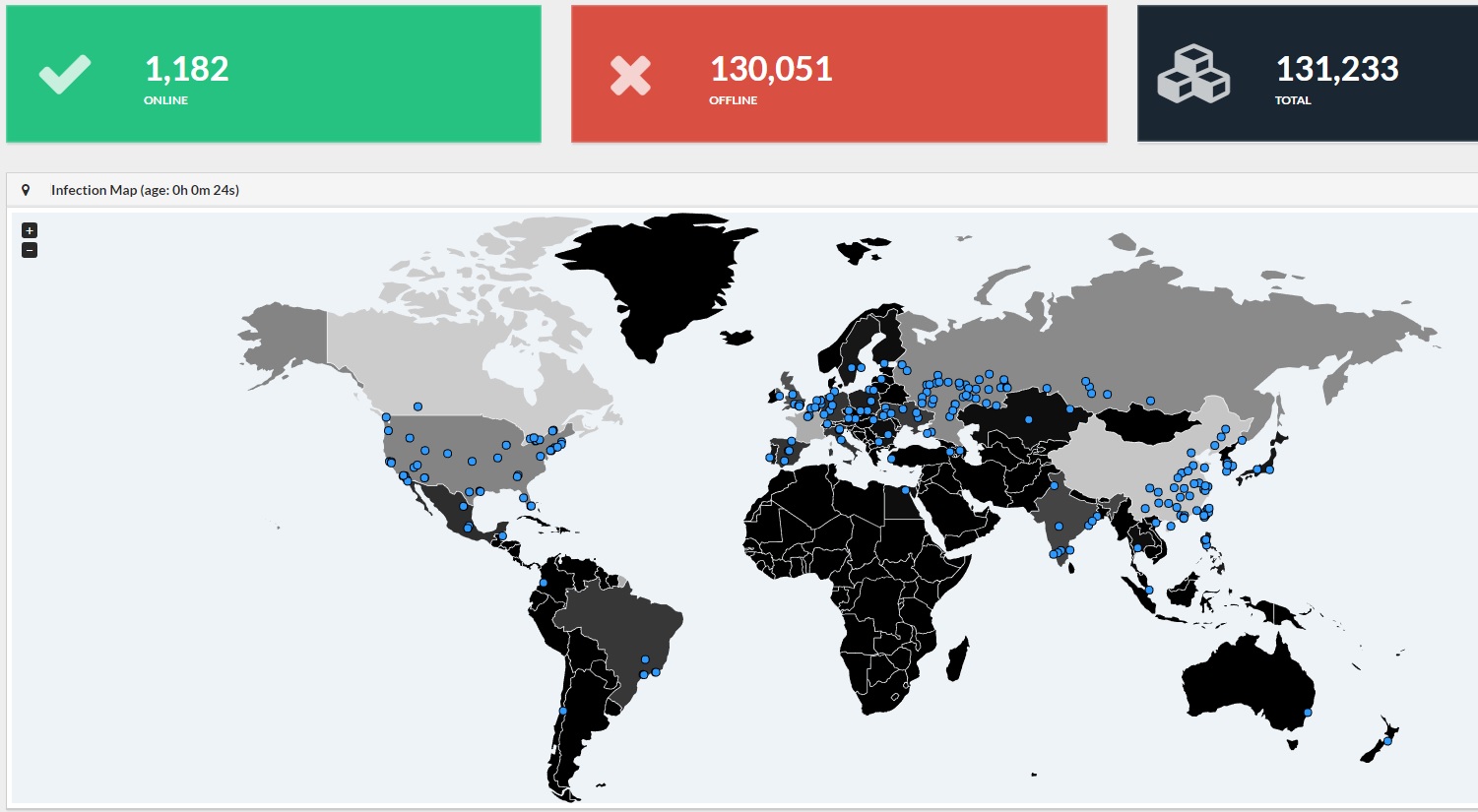

El ataque distaba mucho de estar centrado en España y, si bien durante las primeras horas se habló principalmente de Telefónica, después se comprobó como grandes empresas como Renault en Francia, el servicio público de salud en Reino Unido, el Ministerio de Interior ruso o la empresa de transporte de paquetería Fedex entre muchas otras por todo el mundo también habían sido víctimas.

Distribución de infeciones por WannaCryptor. Fuente: Malwaretech

PROPAGACIÓN DEL RANSOMWARE

Una vez identificada el tipo de malware había que comprobar la variante. En esta ocasión estábamos ante una nueva versión de WannaCryptor (también conocida como WannaCry o WCry). Este ransomware había hecho su aparición a principios de febrero y se había propagado levemente en una campaña a finales de marzo, sin destacar por nada en especial.

Entonces ¿cómo es posible que un ransomware de poca monta estuviese causando estragos a ese nivel y, sobre todo, se propagase tan rápido? La respuesta la encontramos no en el malware en sí, si no en la técnica elegida por los atacantes para propagarse, especialmente por redes corporativas.

Este punto es importante puesto que, por lo que sabemos gracias a los datos recopilados, la mayoría de sistemas afectados pertenecían a empresas de mayor o menor envergadura. De hecho, pese a que nuestro servicio de soporte técnico estuvo al pie del cañón, atendiendo las múltiples llamadas que buscaban información sobre este ransomware al haber escuchado las alarmantes noticias en los principales medios de comunicación y también tras recibir la alerta que enviamos desde nuestro departamento de comunicación, ninguno de los usuarios que nos llamó se había visto afectado.

Era hora de revisar que estaba causando esta rápida propagación del ransomware que las soluciones de seguridad de ESET identifican como Win32/Filecoder.WannaCryptor y la respuesta no tardó en aparecer. Varios investigadores apuntaron al exploit conocido como Eternalblue publicado por el grupo Shadow Brokers a mediados de abril.

Ese exploit aprovecharía una vulnerabilidad en la implementación del protocolo de red SMBv1 realizada por Microsoft, una implementación con casi 20 años de antigüedad pero que aún se sigue utilizando a día de hoy. Las vulnerabilidades aprovechadas por estos exploits fueron parcheadas rápidamente por Microsoft, dejándolos sin efecto.

Además, justo un mes antes, Microsoft había publicado el boletín de seguridad MS17-010 en el que se solucionaba una grave vulnerabilidad en SMB Server y que tendría relación con los exploits publicados posteriormente. Esto explicaría además porque solo hemos visto a empresas siendo afectadas por este ataque puesto que este servicio no suele estar activado en aquellas versiones de Windows orientadas a usuarios domésticos.

ANALIZANDO WANNACRYPTOR

Una de las dudas principales en el momento de escribir este breve análisis es cual fue el vector principal de ataque. Sabemos por experiencias anteriores que el ransomware suele propagarse por adjuntos en correos electrónicos, malvertising en webs con bastante tráfico o incluso aprovechando contraseñas débiles y conectándose a las máquinas via RDP.

Sin embargo, hasta este momento no hay nada claro sobre cual fue el vector de ataque inicial e incluso Microsoft indica dos posibilidades en su análisis. Por una parte, apunta al correo con un fichero adjunto o enlace que activaría un payload que ejecutase el ransomware y el exploit en SMB para propagarse rápidamente. No obstante, si bien Chema Alonso publicó en su blog que fue un caso de spam masivo a emails de empresas de todo el mundo, aun no se ha visto una muestra de este correo a pesar de la gran cantidad de empresas afectadas.

El otro vector de ataque señalado por Microsoft y por el que parecen decantarse muchos investigadores sería haciendo uso directamente del exploit en SMB buscando máquinas sin el correspondiente parche de seguridad aplicado y que tuviesen el puerto TCP 445 abierto. Echando un vistazo rápido mediante Shodan vemos que solo en España hay un buen número de dispositivos con ese puerto accesible y bastantes podrían ser potencialmente vulnerables.

Por si fuera poco, apenas unos días antes del ataque ya hubo investigadores que publicaron pruebas de concepto para demostrar que se podía aprovechar esta vulnerabilidad para ejecutar código de forma remota. El caso es que, una vez se ha ejecutado el payload inicial en un sistema vulnerable, se utiliza un dropper para descargar y ejecuta el ransomware WannaCryptor por un lado, mientras que por otro se intenta aprovechar la vulnerabilidad en SMB con el exploit EternalBlue para conseguir propagarse dentro de la intranet de la empresa afectada.

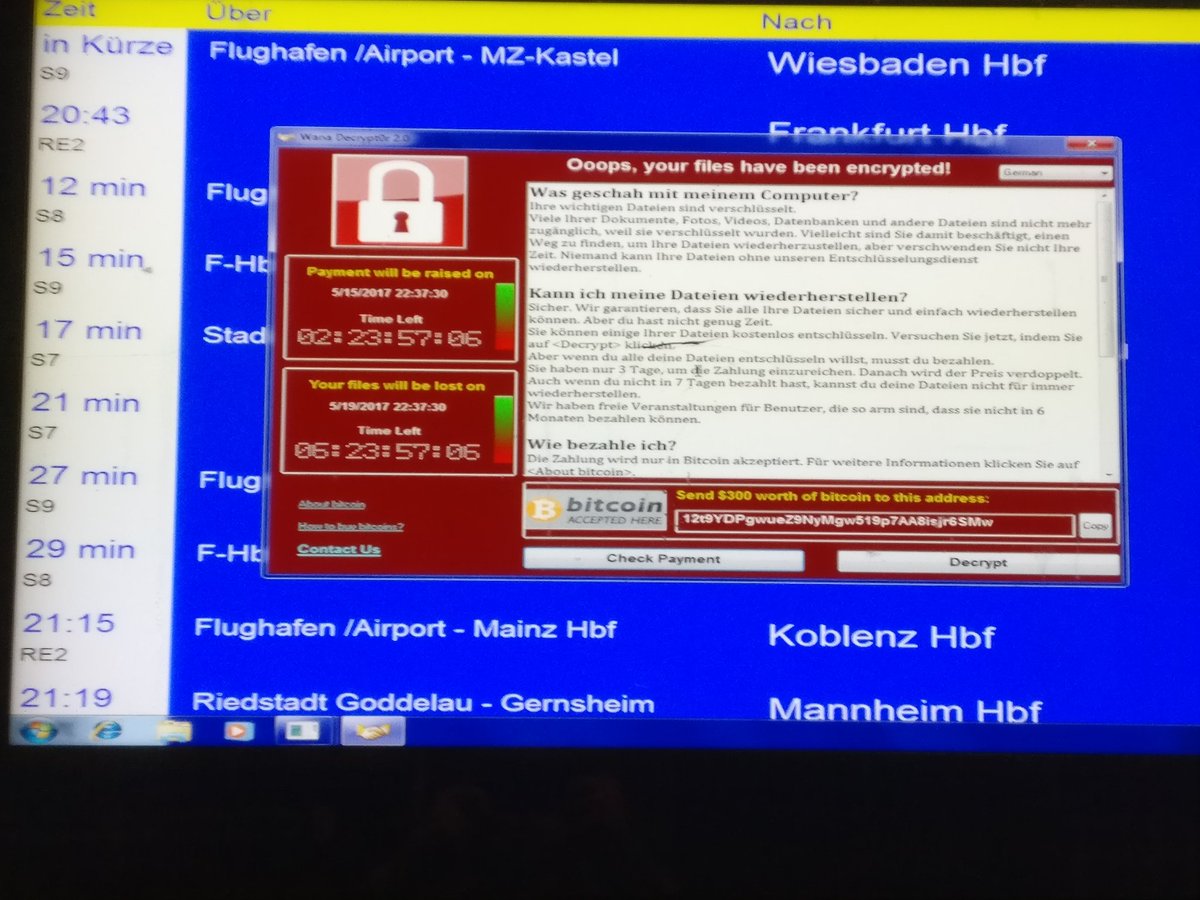

Es entonces cuando los usuarios verían el fatídico mensaje en sus pantallas y se abriría la herramienta que solicita el pago del rescate. Esto no solo ha sucedido en ordenadores utilizados por los empleados de las empresas afectadas, si no que se han visto múltiples ejemplos de ordenadores conectados a paneles de información de todo tipo e incluso cajeros automáticos.

POSIBLES SOLUCIONES

Cuando aparecen estas pantallas es cuando las víctimas se dan cuenta de que algo va mal y se empiezan a tomar medidas. La decisión tomada por Telefónica de apagar todos los equipos conectados a la intranet avisando por todos los medios posibles a sus empleados estuvo bien tomada para evitar que la infección se propagase más aun y contenerla lo máximo posible.

Sin embargo, a diferencia de campañas de ransomware anteriores, la utilización de la vulnerabilidad en SMB fue aprovechada para propagar este ransomware a una velocidad muy rápida, una característica de los gusanos informáticos bien conocida. No es que el ransomware WannaCryptor deba ser considerado un gusano. Mas bien fue un gusano informático el que propagó el ransomware, y esto tiene consecuencias graves a corto plazo porque se puede utilizar para muchas otras finalidades tal y como veremos más adelante.

Una vez controlada esta propagación toca hacer balance de la situación y revisar que sistemas se han visto afectados para tratar de recuperarlos lo antes posible, empezando por los más críticos. Esto se soluciona de forma relativamente sencilla si se dispone de copias de seguridad actualizadas, aunque en grandes empresas esta restauración de los sistemas a un estado previo a la infección puede llevar su tiempo.

Si la empresa no dispone de esa copia de seguridad puede que se vea tentada a pagar el rescate. En la mayoría de casos detectados en España este rescate es de 300$ en bitcoins por equipo infectado, algo que puede llegar a ser considerado hasta “aceptable”. Sin embargo, tal y como la experiencia nos ha demostrado, pagar el rescate no garantiza nada y puede que la empresa afectada se quede sin datos ni el dinero pagado para tratar de recuperarlos.

Por los pagos acumulados en el momento de escribir estas líneas no parece que esta haya sida la opción elegida por la mayoría de los afectados puesto que solo se llevan registradas 70 transacciones en los tres monederos que el ransomware proporciona a sus víctimas, con un total de poco más de 21.500€ recaudados en total, una cifra totalmente irrisoria viendo la magnitud del ataque.

Existe la posibilidad de que, revisando el código del malware se consiga la clave maestra de cifrado para así poder recuperar todos los archivos afectados. Esto ya se ha hecho en anteriores ocasiones e incluso existe una iniciativa internacional conocida como nomoreransom.org donde varias empresas de seguridad y fuerzas policiales nos hemos unido para proporcionar herramientas de descifrado gratuitas para diferentes variantes de ransomware.

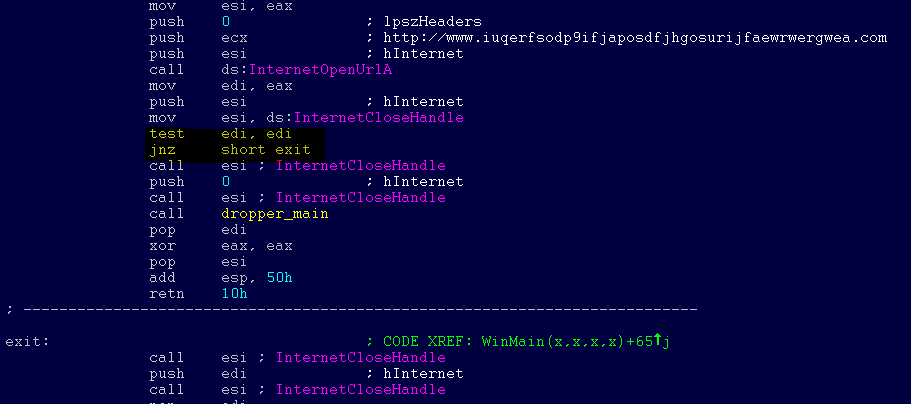

Hay que destacar que la propagación de esta amenaza podría haber sido mucho mayor si los investigadores @Malwaretech y Darien Huss no hubiesen adquirido por unos pocos dólares un dominio presente en el código de WannaCryptor. Este dominio actuaba como interruptor de apagado ya que el malware lanzaba peticiones al mismo y, si estas eran devueltas, el código malicioso dejaba de propagarse. Gracias a ellos se evitaron aun más daños en empresas de todo el mundo.

Kill switch de WannaCryptor. Fuente: Microsoft

HORA DE REFLEXIONAR

Este incidente a escala global debe servir para reflexionar sobre todo lo que se está haciendo mal y que permite que este tipo de amenazas tengan éxito. Se sabía de la existencia de la vulnerabilidad en SMB y los parches para solucionarla fueron publicados meses atrás, pero aun así las empresas afectadas han sido muchas y muy importantes.

Obviamente, la aplicación de parches de seguridad en una empresa dista mucho de la que suelen hacer los usuarios domésticos. En una empresa no se pueden aplicar estos parches sin antes comprobar de que no entran en conflicto con otras aplicaciones cruciales y esto puede llevar su tiempo. Un ejemplo parecido es el del gusano Conficker, que desde finales de 2008 y aun hasta hoy sigue infectando máquinas que no han parcheado la vulnerabilidad que aprovechaba.

También tenemos el problema de aquellos sistemas que no pueden ser actualizados y que dejan de recibir soporte por parte del fabricante. El impacto de este ataque ha sido tan grande que incluso Microsoft ha lanzado actualizaciones para sistemas obsoletos a los que se dejó de proporcionar boletines de seguridad, sistemas como Windows XP, Windows 8 y Windows Server 2003. También hay que indicar que Windows 10 no se veía afectado por este exploit.

Así pues, parece claro que, una vez se despeje la humareda causada por WannaCryptor y el gusano que lo ayudó a propagarse muchas empresas van a tener que pasar un tiempo actualizando sus sistemas, desactivando protocolos obsoletos como SMBv1 y considerando añadir reglas en su cortafuegos para detectar tráfico entrante en el puerto TCP 445.

PROBLEMAS FUTUROS

Sin embargo, muchos investigadores nos tememos que, a pesar del impacto y toda la cobertura mediática recibida, este ataque solo haya sido un adelanto de lo que está por venir. Analizando fríamente la situación, tiene poco sentido utilizar un exploit tan potente como EternalBlue para propagar un ransomware, y más con el fin de semana encima.

Las campañas de propagación de ransomware (y otros muchos malware) suelen empezar los lunes bien temprano y suelen tener su pico máximo de infección a mitad de semana. De esta forma los delincuentes maximizan el impacto conforme se van conectando ordenadores en entornos corporativos cuyos empleados regresan del fin de semana.

Además, el ransomware es uno de los malware más “estridentes” porque el usuario se da cuenta enseguida de que ha sido infectado. Es, a día de hoy, casi una excepción entre las numerosas familias de malware existentes que buscan pasar desapercibidas y tener el sistema comprometido el máximo tiempo posible para así tener la oportunidad de robar datos o utilizarlo como parte de una botnet durante más tiempo.

Por esos motivos, mucho nos tememos que este caso ha sido una prueba lanzada antes de tiempo y que, una vez comprobado su eficacia, muchos otros puedan imitar este ataque, cambiando el payload por algo menos llamativo que un ransomware pero que permita infectar sistemas durante más tiempo sin levantar sospechas.

CONCLUSIÓN

Los ataques sufridos y aquí descritos han despertado una gran incertidumbre a nivel mundial. Es por esta causa que la premisa que utilizamos de que "ningún sistema es seguro" toma mayor auge y que las empresas dedicadas a la Ciberseguridad deben crear mecanismos de mayor eficacia para proteger a sus clientes.

Pero esto no concluye aquí. En las próximas horas los ataques continuarán, no sabemos si en la misma intensidad, mayor o menor pero lo habrá. Estamos monitoreando junto a otros Observatorios de países hermanos el avance de estos ataques y la posibilidad de causar daños mayores. Esperemos que con los sucesivos ataques no se produzcan víctimas fatales porque entonces estaríamos en presencia de Cibercrimenes.

Abg. Carlos Tudares T.

CEO/Founder Observatorio Venezolano de Delitos Informáticos

Fuente: Blog.protegerse.com ESET España